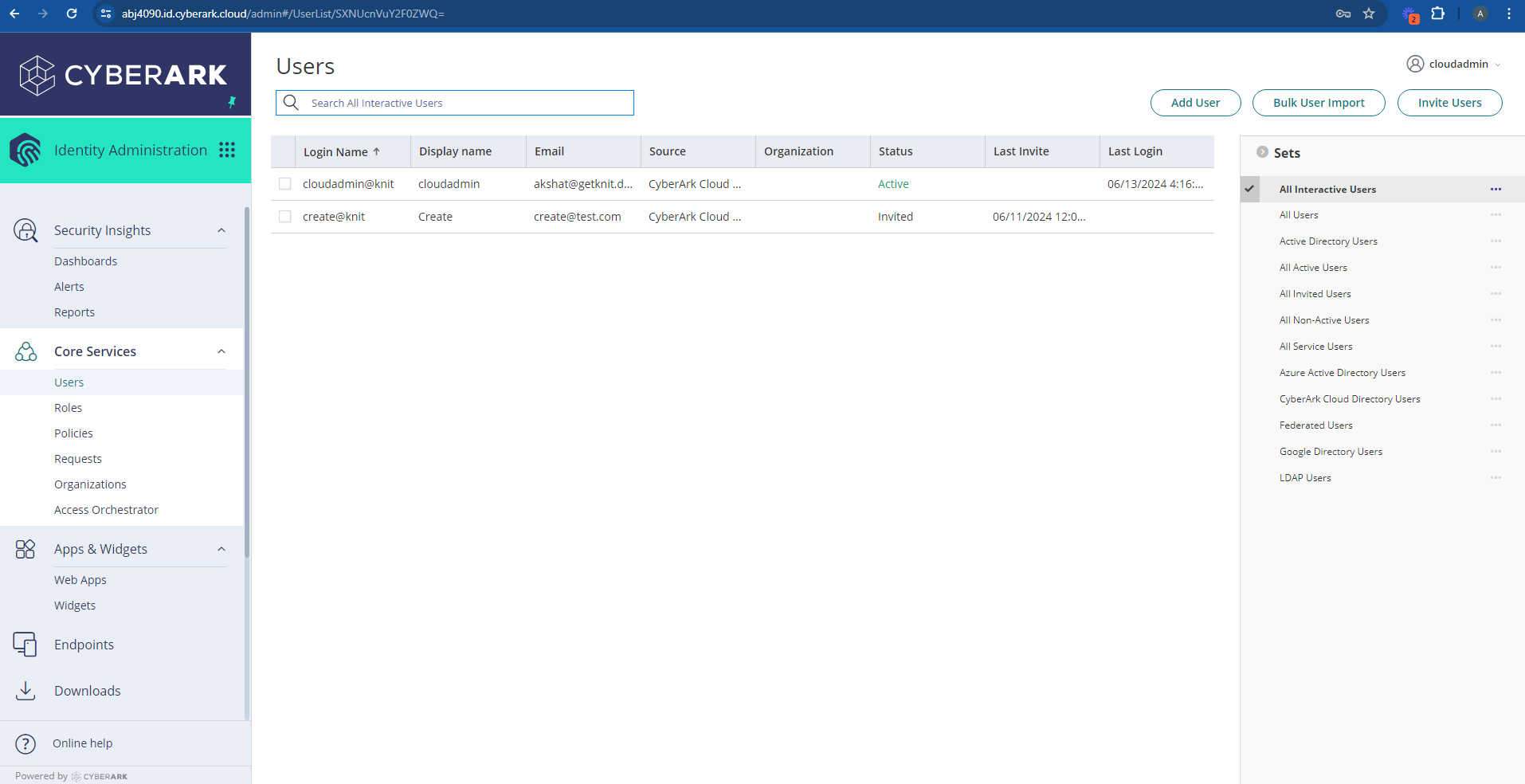

La solución CyberArk ayuda a las organizaciones a administrar eficientemente una cuenta privilegiada, credenciales, derechos de acceso, rotaciones de contraseñas. De manera adicional supervisa y controla la actividad de sesión (PSM). Como resultado se obtiene una vista global que permite reducir accesos no autorizados utilizando credenciales válidas para actividades fraudulentas.

Asegurar y controlar centralizadamente el acceso a credenciales privilegiadas basadas en políticas de seguridad y definidas administrativamente bajo un marco normativo, HOY en día es una realidad. Un ejemplo puntual de esto sería:

✅ El asignamiento de contraseñas puede estar basada en características personalizables.

✅ La rotación de credenciales RDP/SSH automatizada, elimina el desgaste manual de los analistas de seguridad.

✅ Previene ejecutar tareas administrativas lentas y propensas a errores.

✅ Aislar y asegurar sesiones de usuarios privilegiados otorgando capacidades de monitoreo y grabación de sesiones.

✅ Otorga información del tipo EVIDENCIA para cumplimientos normativos y/o auditoría.

¿BENEFICIOS DE IMPLEMENTACIÓN DE CYBERARK?

Considerando lo detallado anteriormente, CyberARK es una empresa líder en soluciones PAM/PAS y creadora del concepto de Bóvedas Digitales generando más de 32 Patentes únicas en diseño y en creación de software, por consecuencia el ROADMAP de integraciones ofrece un valor de escalabilidad único con respecto a los competidores más cercanos, sin embargo, el beneficio posteriormente de adquirir la solución brindará las características más destacables:

✅ Poder mitigar los riesgos de seguridad avanzados y fortalecer la seguridad de accesos privilegiados, al mismo tiempo protegiéndose contra el acceso no autorizado utilizando cuentas privilegiadas, la suplantación de identidad digital, el fraude y el robo de información.

✅ Se logra observar una reducción de gastos en la complejidad de las operaciones tecnológicas, al eliminar el tiempo manual e intensivo en procesos administrativos y que son propensos a errores (Altas, Modificación y Bajas de accesos).

✅ Simplifica las operaciones y mejorar la eficiencia de los equipos de seguridad de tecnología. Por consecuencia se libera personal valioso de TI para centrarse en tareas estratégicas para apoyar las actividades propias del negocio.

✅ Mejorar el cumplimiento normativo es un hecho, la implementación de acceso privilegiado basado en políticas y controles logran garantizar el cumplimiento de las regulaciones de gobierno y de las normativas privadas de cumplimiento. Fácilmente es posible demostrar políticas y procesos a los auditores de tal manera de reducir las tareas de recopilación de evidencias de auditoria y posteriormente establecer un proceso formal de automatización de evidencias diarias, semanales, etc.